Kurumlar büyüdükçe merkez ve çevre ofislere bölünmektedir. Bu durumda çalışanların gereksinim duydukları bilgilerin çeşitli LAN’larda dağılması kaçınılmazdır. Bu durum VPN uygulamasını gerekli kılan en önemli etkendir.

Virtual Private Network (VPN)’in cazip hale gelmesinde etken olan bir diğer konu da artan oranda elemanların LAN sunucularda ve kurumsal ağlarda uzak noktalarda çalışmaya başlamış olmalarıdır. Bu elemanların işlerini uygun bir şekilde yürütebilmeleri için kurumsal LAN’lara, WEB uygulamalarına ve diğer sunuculara uzaktan erişim sağlamaları büyük önem taşımaktadır.

Yerel ağın dışında çalışan kişilerin yüzdesi arttıkça bu durum çok daha büyük önem kazanmaktadır. Pek çok çalışan ve yönetici işlerini küçük ofislerden veya evde kurdukları ofislerden (Small Office and Home Office-SOHO) yürütmektedirler ve hareketli (Mobile) çalışma geçmiş yıllara oranla inanılmaz boyutta artmış bulunmaktadır. Şehirler arası dolaşanların otel odalarından bağlı bulundukları kurumun WEB sunucusuna ulaşma zorunluluğu da son zamanlarda küçümsenemeyecek derecede çoğalmıştır.

SOHO’LAR İÇİN AĞ BAĞLANTI ÇEŞİTLERİ

Klasik olarak, hareketli ve SOHO tarzı çalışanlar için verilen destek üç tipte toplanabilir. Bunlar;

- SOHO’lar ile kurumsal sunucu arasında özel (kiralık) bir hat sağlanması,

- SOHO veya hareketli çalışanların Dial-up ile bağlanması,

- Paket Anahtarlama,

olarak sıralanabilir.

Kiralık Hat

Kiralık hatlar iki ağ arasında sürekli bir bağlantı sağlarlar. Bu çözümün gerçekleşmesi maliyetin yüksekliği nedeniyle çok zordur. Ayrıca kurumsal sunuculara bağlantı gereksinimi günde en çok 8-10 saati bulmaktadır. Hâlbuki kiralık hatlarda, hat kullanılmasa da hat bedeli ödenmektedir, yani hat 24 saat kullanılıyormuş gibi ücretlendirilir. Bu uygulama hareketli çalışanlar için hiç uygun değildir.

Çevirmeli Ağ Bağlantı

Çevirmeli ağ bağlantıları (dial-up) çok yaygındır ve fiyat bakımından çok uygundur. Ancak en önemli sorunu düşük hız ve kalitedir. Uzaktan erişim PSTN’i (Public Switch Telephone Network)kullanmaktadır ve ağ tüm ülke çapında kullanıma hazırdır. Bazı durumlarda (800′lü hatlar gibi) ücretsiz bağlantı olanağı sağlandığı gibi, bazı durumlarda da uzaktan erişim için yerel bağlantı ücreti ödeyerek şehirlerarası bağlantı olanağı (444′lü hatlar gibi) sağlanır.

Günümüzde birçok kullanıcı Modem kullanarak, PSTN üzerinden çevirmeli ağ bağlantısı kullanmaktadır.

Paket Anahtarlama

X-25 ve Çerçeve Aktarımı (Frame Relay) uygulamalarında sadece gönderilen paket adedi üzerinden ödeme yapılır. Özellikle yeni uygulamaya geçen Çerçeve Aktarımı uygulaması hız ve kalite yönünden kiralık hatlara kıyasla çok daha uygundur.

SOHO çalışanlarının pek çoğu Internet bağlantısına sahiptir. Eğer kendilerine özel bağlantıları yoksa bu servis Internet Servis Sağlayıcı (ISS)’dan alınabilir. Kurumsal LAN’larda, uzakta çalışanların ihtiyaç duydukları bilgileri sunan en az bir tane WEB sitesi bulunduğuna göre, ISS’ler aracılığı ile kurumsal LAN ulaşımının, genel Internet ve WEB ulaşımı ile birleştirilmesi en uygun çözümlerden biridir. Eğer ISS tüm ülkeye yayılmış bir hizmet ağına sahipse, otel odasından merkeze bağlantı kurmak için bu yerel bağlantı yeterli olacaktır. Bağlantı kurulduktan sonra kurumsal bilgisayar ağı gerekli LAN sunuculara erişim olanağı sağlar. Bu açıklamadan da anlaşılacağı gibi Internet, SOHO ve hareketli çalışanların bağlantıları için yapılan diğer uygulamaların yerini almaktadır. Uzaktan erişim için kullanılan dial-in ‘in (dial-up yaparak gerçekleştirilen bağlantı) basitleştirilmesinde iki VPN seçeneği bulunmaktadır.

Bunlar;

- İstemci-Girişimli VPN

- ISS- Girişimli VPN

İstemci-Girişimli VPN

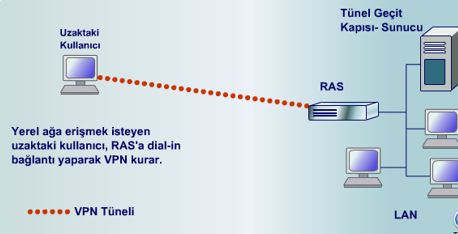

Uzaktan erişim aygıtları; kullanıcıların kurumları ile ilişkiye geçmelerini ve gerekli işlemleri yapmalarını olanaklı kılan dial-in kapılarıyla (ports) donatılmıştır. Bu yapıda, yapının sahibi kurumdur. İşlemler ve kontrol kurum tarafından yürütülür. Bu organizasyonda ISS’ler çok ender olarak uzaktan erişim noktalarından İnternete erişim sağlarlar. Uzaktan erişim için kullanılan bu yapı, İstemci-Girişimli VPN diye adlandırılır. Bunun nedeni, İSS’lerin genellikle ne ilettiklerinin farkında olmamasıdır.

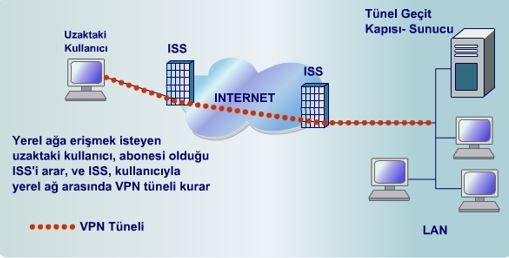

ISS-Girişimli VPN

Bu uygulamada, yapının sahibi ISS’dir ve uzaktan erişim aygıtlarının işletimi ve kontrolü ISS’lerin elindedir. Bu durumda VPN güvenliğinin sağlanması tümüyle ISS’lere aittir. Eğer ISS servisi tüm ülkeye dağılmış ve çalışanların hareketleri çok değişken bir durumda ise, bu uygulama yararlı olabilir. Bu durumda bilgisayar ağını ve kurumsal LAN’ı korumak için ek bir güvenlik desteğine gereksinim vardır. En azından kurumsal LAN ile Internet arasında bir güvenlik duvarının bulunması gerekmektedir. Uzaktan erişim, kurumsal bilgisayar ağını, yetkili kılınmamış erişimlere karşı çok hassas hale getirir. Bu durumda VPN’in rolü çok önem kazanır.

Uzaktan erişim aygıtlarının en bilinen formu, uzaktan erişim dial-in istemcilerine sunucu tipi fonksiyonları sağlayan Uzaktan Erişim Sunucusu (Remote Access Server – RAS)’dur. Bir RAS;

- PSTN üzerinde analog ulaşımlar için çeşitli dial-in kapılardan,

- Kullanıcı kimliklerini (identifications) ve parolaları taşıyan veri tabanından,

- Ağın geri kalan kısımlarına yapılan bağlantılardan,

oluşmaktadır. Hemen belirtelim ki, bu saydığımız sunucular en az bulunması gerekenlerdir. Bunlara ek olarak e-mail sunucu, chat sunucu, e-ticaret sunucu, kullanıcılarla ilgili bilgilerin tutulduğu üye kütüklerini taşıyan sunucu gibi pek çok sunucu ve hatta bunların bir araya geldiği kümeler (cluster) bulunabilir.

Genellikle RAS organizasyonunda, RAS ve diğer sunucular çok güçlü güvenlik özellikleri sağlamalıdır. Bu özellikler Authentication, Authorization ve Accounting‘in ilk harflerinden oluşan AAA olarak adlandırılır.

VPN’DE TÜNELLEME

Genel bir ifadeyle VPN;

- Şifreleme,

- Kimlik Belirleme,

- Yetkilendirme

Uygulamaları ile güvenliği sağlamak üzere geliştirilmiş bir ağ modelidir. Ancak bu uygulamalar, tek başlarına tam bir güvenlik sağlayamazlar. Bu nedenle yetkilendirilmemiş (kötü amaçlı) kişilerden yukarıda adını verdiğimiz uygulamaları (örneğin şifrelemeyi) korumak için VPN, Tünelleme Protokolü (Tunneling Protocol-TP)’nü kullanır. Bazı durumlarda ise VPN’ler, TP’yi çok geniş bir şekilde kullanır; zira onlar Internet temelli VPN kullanıcılarına tam anlamı ile güvenli bir ortam sağlamayı garanti etmektedir.

VPN’de tüneller, kaynaktaki uç noktadan, kullanıcının bulunduğu uç noktaya kadar verileri taşırlar. Bu uç noktalar genellikle LAN’daki veya kullanıcı ana sistem aygıtlarındaki özel geçit kapıları (gateway) veya sunuculardır.

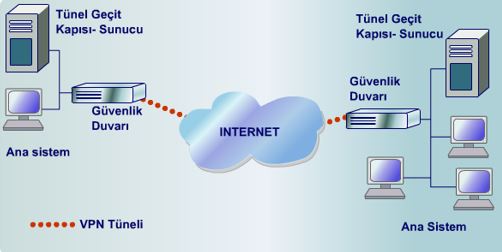

Geçitkapısından-Geçitkapısına VPN Tünelleme

Bu yapı, güvenli olmayan Internet üzerinden iki güvenli LAN’ı birbirine bağlamayı amaçlamaktadır. Genellikle tüneller, LAN’lar içinde etkili değildir, zira LAN’lar özel ağlardır. Risk genellikle Internet kullanımı ile doğar. Ancak risk sadece Internet kullanımından değil, güvenilir olmayan (kötü niyetli) çalışanlardan da kaynaklanabilir. Bu durumda, bu yapının güvenlik kazanması, ancak Internet bağlantılarının desteklediği kurumsal VPN intranetlerin, şirketler arasındaki kiralık hatlar üzerine kurulmasıyla mümkün olur.

Internet Ana Sistemden Geçitkapısına VPN Tünelleme

Bu senaryoda kimlik belirlemesinden geçirilmiş (güvenilir) kullanıcı ile LAN-Temelli kurumsal tünel geçitkapısı arasında bağlantı söz konusudur. Bu iki senaryo arasındaki önemli fark, bir istemci tarafında LAN’ın bulunmasıdır. Bu durum, genellikle istemcinin hareketli (mobile) olması, ya da SOHO (Small Office- Home Office) kullanıcılarının dial-in veya ISP kullanarak kurumsal ağa bağlanmaları söz konusu olduğunda ortaya çıkar. Bu yapıda tüneller İnternete direkt olarak bağlanan istemci aygıtlarına kadar genişletilebilir.

Ana Sistemden-Ana Sisteme (Uçtan-Uca) Tünel

Bu belki de VPN tünellerinin en gelişmiş şeklidir, ancak bazı PC’ler (ana sistemler) henüz direkt tünelleme yeteneğine sahip değildirler.

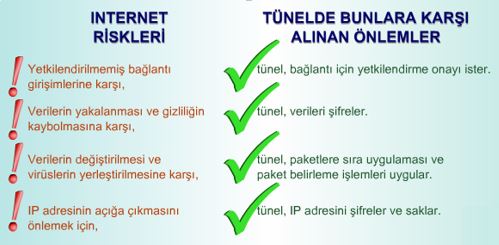

VPN tünelleri gerçekten çok güvenilir yapıdadır. Kullanıcıların güvenilirliğinden emin olmak için çeşitli önlemler alınmıştır. Bunlar;

- Ağa uzaktan erişmeye çalışan kullanıcının güvenilirliği kimlik belirleme ile sınanır.

- Belirli güvenlik seviyesi sık sık güvenlik sertifikaları kullanılarak temin edilir.

- Kurumsal LAN’da bulunan kullanıcı güvenilirdir, bunun da nedeni LAN’ın özel olmasıdır.

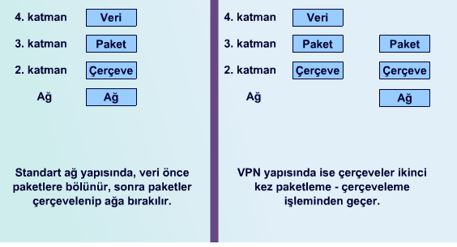

Veriler, tünel geçitkapısından, ana sistemden veya uç aygıttan aktarılmadan önce şifrelenir veya kapsül içine alınır. Daha sonra bu paketi alan aygıt bunları şifreden çözer veya kapsül içinden çıkarır. Tünellemede bilgilerin kapsül içine alınma işlemi, çerçeve içindeki paket ve onun içindeki iletilerin (mesaj) kapsül içine alınmasına benzer. Tünelin kapsülleme işlemleri yalnızca tünelin en son noktası tarafından bilinmektedir.

Eğer saldırgan (hacker), tünelde kapsül içine alınmış bir çerçevenin içine girebilse bile göreceği şeyler, çerçeve tipini bilmediği sürece ona hiç bir şey ifade etmeyecektir. Zaten çerçeve tipi de sadece VPN tarafından bilinmektedir.

Kapsülleme ve Şifreleme

Kapsülleme ve şifreleme işlemleri VPN’nin temel fonksiyonları arasındadır. Ancak VPN’nin yetenekleri bunlarla sınırlı değildir. VPN, ayrıca VPN trafiği içinde özel bir koruma gerçekleştirir. Örneğin yetenekli bir saldırgan, ağ içine girip bir kişiyi kullanarak Internet üzerindeki iletilerin içine girebilir ve onları kendi amacına uygun olarak değiştirebilir. Çoğu kez istemci ve sunucular bu değişikliklerin farkına varamaz. VPN tünel ise paketleri belirler, onları sıra ile numaralandırır ve bunlarda oluşabilecek değişiklikleri belirlemek için ölçüm teknikleri kullanır. Birbirini izleyerek gelen paket numara yapısına etki etmeden, tünel içine girip paketi yakalamak, değiştirmek ve yerine yeni bir paket yerleştirmek sanıldığı kadar kolay bir olay değildir. Ancak bu durum gerçekleşirse ağ güvenliği sağlanamamış olur.

IP Adres Yanıltma

IP’de adres yanıltma uygulaması giderek artan bir düzeye varmış bulunmaktadır. Ancak adres yanıltma işleminin ilk uygulamalarında saldırganın adresini taşıyan bir IP paketi üretilmesi olanaklı idi. Bu durumda paketin üretildiği güvenilir ana sistem, LAN veya VPN‘nin en son noktasında ortaya çıkar. Olayın farkında olmayan istemci ve sunucu paketi kendi ağından gelen bir paket olarak kabul eder ve bunun sonucu herhangi bir kişi olayın farkına varıncaya kadar sistem üzerinde saldırganın arzuladığı bozulmalar gerçekleşir. Ancak bunun gerçekleşebilmesi için saldırganın, kurumsal ağın LAN veya ana sistem sunucu ve kullanıcının IP adresini bilmesi gerekmektedir.

VPN tünel geçit kapıları veya VPN yönlendiriciler (bazı aygıtlar hem tünel geçitkapısı hem sunucu hem de IP yönlendiricisi durumundadır) bu IP adres yanıltma problemini atlatabilir. VPN tünelleri bu sorunun üstesinden gelebilmek için IP adresi için iki yer ayırır. Örneğin, tüneli kullanan VPN istemcisi 197.43.86.12 IP adresini kullanarak 197.55.124.46 daki VPN sunucusuna bir paket göndermektedir. Bu durumda VPN tünel kapsüllemesi iki paket kullanır. İkinci pakette, ki bu gerçekten Internet içinde dolaşmaktadır, IP adres yeri 200.87.19.0 kullanılabilir. Bu durumda gerçek kurumsal IP adres alanı , saldırgan tünelin kapsülleme ve şifreleme yöntemini bilmediği sürece güvenlik altında kalacaktır.

Bazı ISP‘ler bu IP adres saklama yöntemini kullanıcıların kendi ağlarının omurgasının ayrıntısını öğrenmesini engellemek için kullanmaktadır. Bu uygulama ayrıca küçük ISP de kullanıcıların ülke çapında çok büyük bir ağ’a bağlandığını sanmasını da sağlamaktadır.

Tüneller aynı zamanda özel kiralık hatlar (leased line) üzerinde de kurulabilir. Pek çok ISP (veya NSP) kiralık hatlara ek olarak Internet bağlantısı olanağını da sağlamaktadır. Ancak NSP Internet bağlantısına ek olarak, atanmış band genişliği sağlamak üzere kendi özel ağında yüksek hızlı bağlantı üzerinden özel hat servisleri sağlamaktadır.

TT gibi taşıyıcılar, özel şirketler veya resmi kurumlar için kendi ağları üzerinden veri transferi yapmak üzere VPN yaratabilir. VPN çok genel olarak İnternete bağlanmak üzere ISP veya NSP ler tarafından kullanılan VPN tünelleri yaratılışı ISP veya NSP tarafından dış kaynaklardan istenebilir. Ancak bu durumda tüneller ana sistemlere kadar uzatılmadığı sürece, kurumdan ISP’ye ulaşım zayıf bir bağlantı olarak düşünülebilir.

BAZI TÜNELLEME PROTOKOLLERİ

Tünelleme protokolleri IP kullanılır, zira tünel verilerini Internet iletmektedir. Internet içinde dolaşmak için VPN sahipleri tarafından kullanılan diğer ağ protokollerini taşıyan paketler, kapsüllenerek tünel içinde taşınırlar. İlk orijinal tünel protokolü GRE (Generic Routing Encapsulation) idi ve yönlendiriciler arasında çalışabilmek üzere tasarlanmıştı. Bazı VPN’ler, yönlendiricileri, tünelleme geçit kapısı ve güvenlik duvarları yönlendiricileri gibi kullanmaktadır.

VPN tünelleme protokollerinin pek çoğu GRE den çok daha güçlü yeteneklere sahiptir. Bu protokoller içinde PPTP (Point-to-Point Tunneling Protocol) ve Cisco System tarafından geliştirilen L2F (Layer 2 Forwarding Protocol) ve Microsoft ile Cisco’nun birlikte çalışması ile oluşan ve PPTP ile L2F protokollerinin karışımı olan L2TP (Layer 2 Tunneling Protocol) sayılabilir. Bunlara ek olarak ATMP (Ascent Tunnel Management Protocol) uzaktan erişim kullanan kurumsal VPN’lere ulaşma olanağı sağlar. Ancak Ascent (şu anda Lucent Technologies’inin bir parçası) firma bağımlı bir protokoldür. ATMP UDP (User Datagram Protocol) ve GRE’yi kullanarak IP ve IPX (Internet Packet Exchange) paketlerini tüneller. Compatible Systems şirketi tarafından geliştirilen ve yönlendiriciler üzerinde kullanılan STEP (Secure Tunnel Establishment Protocol) hala geliştirme aşamasındadır. IP, IPX, NetBEUIve AppleTalk tarafından yaratılan paketler PPTP ve L2TP desteği ile tünellenirler. PPTP, L2TP, L2F ikinci katmanda işlem yürütürler ve IP nin üstündeki (4. katman ve üstü) katmanlardan bağımsızdırlar. IPSec (Secure IP) VPN’de tünelleme için kullanılan bir başka protokoldür. IPSec, IP kullanımına gereksinim duyar, zira ağ katmanında (3. katman) görev yapmaktadır. IPSec sadece IP paketlerini tüneller ve VPN ortamında güvenlik duvarları ile yakın ilişkidedir.

GRE, tünellerin en son noktalarına yerleştirilmiş yönlendiriciler arasında görev yapmaktadır. İlk kez 1994 Ekiminde RFC 1701 isteğine uygun olarak yaratılmıştır. Ancak bugünün güvenli VPN tünellerinin oluşturulması için gerekli bazı özelliklerden yoksundur. Ancak hemen belirtelim ki, bugünün yeni tünelleme protokollerinin hemen hepsi GRE’yi temel alarak yaratılmışlardır.

GRE

GRE bir ağ protokol katmanından diğerine kapsülleme işinde görev yapan genel amaçlı bir yöntemdir. GRE kapsül içine alınmış paketleri adreslemez ve paketlerin ağ içinde nasıl hareket ettikleri ile ilgilenmez.

Bu nedenledir ki, içteki paket Bilgi Paketi (Payload Packet) ve dışa yönlendirilmiş paket ise Dağıtım Paketiolarak isimlendirilir. Dağıtım paket protokolünün IP olması gerekmemektedir. GRE-RFC 1702; IPv4 dağıtım protokolu olarak kullanılır, ancak GRE diğer dağıtım protokolleri tarafından da kullanılabilir.

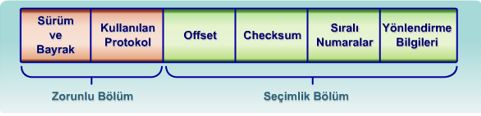

Şekilde görüldüğü gibi başlıkta zorunlu ve seçimlik bölümler bulunmaktadır. Zorunlu bölümdeki bayrak hangi seçimlik bölümlerin bulunduğunu gösterir.

Kullanılan protokol bölümünde bilgi (payload) protokolü yer almaktadır. Seçimlik olanlar ise;

1- Offset: Paketin nelerden oluştuğunu belirtir,

2- Checksum: Bilginin iletilmesini denetlemek için kullanılır (hatalı bilgi

iletimini engellemek),

3- Anahtar: Şifreleme ve kişilik belirlemede kullanılan yöntemleri belirler,

4- Sıra Numarası: Paketlere verilmiş sıra numaralarını izleyerek arada

kayıpların olup olmadığını belirlemede görev yapar,

5- Yönlendirme Bilgisi: Yönlendirme yapısını göstermek için kullanılır.

PPTP (Point-to-Point-Tunneling Protocol)

PPTP, yönlendiriciler arasında çok yoğun olarak kullanılan PPP (Point-to-Point Protocol)’nin geliştirilmiş bir şekli olan veri bağlantı protokolüdür. PPTP protokolü, 3Com, Ascent, ECI Telematics, Microsoft, US Robotics‘in oluşturduğu PPTP Forum tarafından geliştirilmiştir. PPTP, IPX, NetBEUI, AppleTalk ve IP gibi protokollerin çalışmalarına izin veren GRE protokolünü kullanarak paketleri kapsüller ve Internet aracılığı ile gönderir. PPP ile PPTP çok yakın bağlantı içinde olduğundan, PPTP, PPP de kurulmuş aynı kimlik belirleme yöntemini kullanır. Yani PPTP de PPP gibi CHAP (Challenge Handshake Authentication Protocol) ve PAP (Password Authentication Protocol) protokollerini kullanır. PPP bir iletişim bağlantısı kurduktan sonra, kimlik belirleme işlemi seçimlik bir safha olarak gelir. Ancak bu safha ISP/VPN yapısı tarafından zorunlu istek olarak hemen uygulamaya sokulmalıdır, aksi halde bütünlüğün sağlanması kesinlikle mümkün olmayacaktır.

Hareketli istemci ana sistem ile LAN-Temelli sunucu arasında tünel oluştuğunda PPTP tünel kuruluşu için iki bağlantının da sağlanması gerekmektedir; birincisi PPTP istemci ile RAS arasında, ikincisi RAS ile PPTP sunucu arasındadır. Bu iki bağlantı ile PPTP içinde GRE tüneli kurulmuş olmaktadır.

PPTP istemci ile PPTP sunucu arasındaki bağlantı GRE tünelidir. Bu tünel oluştuktan sonra, PPP çerçeveleri taşıyan IP paketleri içindeki veriler PPTP istemci ile PPTP sunucu arasında iletilir. Bu yöntem GRE’nin “Paket İçinde Paket” yapısından çok daha etkendir. Ayrıca GRE başlığı, dağıtım paketi ile bilgi protokol çerçevesi arasında kullanılır. PPTP kapsülü oluşmasında, eğer istemci uzaktan erişim dial-in istemci değilse, dış çerçeve protokolu PPP, Frame Relay veya diğer PPTP’yi kullanan bir diğer LAN çerçeve çeşidi olabilir. PPTP istemci, RAS ve PPTP sunucularının her biri farklı yazılım gerektirir. Örneğin ISP’nin RAS’ında (bu bağlantıda Internet kullanılmaktadır) PPTP desteği sağlanmamaktadır. Buna karşılık PPTP yazılımı taşıyan Windows NT kullanmakta ise istemci güvenli bağlantı yapmak üzere PPTP tünellerini kullanma olanağına sahip bulunmaktadır. Bunun tersi bir durumda ise güvenli bağlantı için istemcinin gerekli yazılımı temin etmesi şarttır.

RAS-PPTP sunucu aracılığı ile sağlanan PPTP desteğini kullanma yerine hareketli istemci üzerine PPTP yazılımının kullanılması halinde VPN‘in çok geniş coğrafi alan üzerinde çoklu ISP bölgelerini desteklemesi olanaklıdır. Bu geniş coğrafi desteklenebilirliğin nedeni her bir ISP’nin PPTP’ye gereksinim duymamasıdır. Bu düzenleme, kurumların geniş olarak Windows işletim sistemi kullanması durumunda sorun yaratmayacaktır. Küçük organizasyonlarda eğer bir yerel ISP, VPN uzaktan erişim bağlantısının tümünü sağlıyorsa her iki seçenek te geçerli olacaktır.

PPTP ve İşletim Sistemleri

Microsoft kendi işletim sistemi içinde PPTP için geniş bir destek sağlamaktadır. Windows 95/98 ve Windows NT’de PPTP yüklenmiş durumdadır ve bu nedenle PPTP nin istemci yazılımında ek bir değişikliğe gerek yoktur. Bu durum Microsoft kullanıcıları için büyük bir üstünlüktür. Zira Windows sistemleri ve Windows NT dışındaki işletim sistemi kullanıcıları, üçüncü parti VPN yazılımları için ek bir ödeme yapmak zorundadır. Ayrıca Network Telesystems, Apple Mac ve Windows sistemleri için PPTP istemci desteği sağlamaktadır.

Windows sistemleri, PPTP’ye kendi çevirmeli ağı (Dial-Up Networking-DUN) içinde çalışma olanağı sağlar. Windows NT, PPTP ile kendi RAS servis yazılımı içinde birlikte çalışır. İlk uygulamalarda istemciden LAN na tünelleme sadece Windows sistemleri ve Windows NT de sağlanmıştır. RRAS (Routing ve RAS) devreye girişi ile Microsoft LAN-dan-LAN’a tünelleme olanağı getirmiştir.

Microsoft PPTP, kendi PPTP sunucusunda 255 bağlantıya kadar olanak sağlamaktadır. PPTP yazılımına istemci yazılımı da eklendiğinde, örneğin 200 den daha az uzak erişim istemcisinin bulunduğu bir VPN uygulaması, Windows sistemleri ve NT kullanıcıları için daha ekonomik olabilir. Ayrıca, PPTP sunucu ve yönlendirici normal PPP veya çok güvenli PPTP’yi desteklemek üzere kurulmuş ise, bunlar geniş miktarda uzaktan erişim kullanıcılarını destekler.

PPTP’de Güvenlik

PPTP sunucu özel kurumsal LAN‘lara bağlanır ve GRE şifrelenmiş tünelin sonlandırmasını oluşturur. PPTP sunucusu yazılımında genellikle paket süzme özelliği de vardır. Bu da VPN‘ne ek bir güvenlik duvarı özelliği ekler.

Microsoft PPTP uygulamasında RFC-40-bit şifreleme algoritması da eklenmiş bulunmaktadır. Bu uygulama özellikle Brute-Force, Play-Back saldırısına karşı korumalarda etken rol oynar.

Layer 2 Forwarding (L2F)

L2F protokolü, Cisco Systems, Nortel ve Shiva tarafından geliştirilmiş firma bağımlı bir protokoldür. L2F, RAS (Remote Access Server) ve ağ yönlendiricileri gibi ağ bağlantı sunucuları arasında tünel sağlamaktadır. PPTP’de olduğu gibi L2F de, IPX, NetBEUI ve AppleTalk gibi pek çok protokolü desteklemektedir.

Ancak L2F bir donanım çözümü iken PPTP bir yazılım çözümüdür. Bu nedenle ISS (Internet Servis Sağlayıcı) L2F‘yi desteklemek için yönlendirici ve diğer ekipmanlarını derece yükseltmesine (Up-Grade) gitmeleri gerekir.

PPTP, ağ katmanında sadece IP’yi desteklerken, L2F, IP’ye ek olarak pek çok ağ katmanı protokolünü desteklemektedir.

L2F özellikleri, L2F paketlerinin nasıl işleneceğini tanımlar. PPTP de olduğu gibi kapsülleme için GRE protokolünü kullanmaz.

L2F tünel oluştuğunda kullanıcı CHAP/PAP (Challenge Handshake Authentication Protocol/ Password Authentication Protokol) kullanan PPP ile tünel yönlendiriciye ulaşır ve kullanıcının yetkilendirilmesi aşamasında TACACS+ veya Radius’tan biri kullanılabilir.

L2F tüneli oluşturulurken, iletişim kuracak taraflar, birbirlerinin güvenilirliğinden emin olmak için CHAP/PAPkullanılır.

Layer 2 Tunneling Protocol

VPN tünelleri PPTP veya L2F kullanarak kurulabilir. Ancak şunu unutmamak gerekir ki, Windows işletim sistemleri, Internet omurgasının hemen hemen %80′ini oluşturan Cisco yönlendiriciler ve diğer Cisco ekipmanları ile birlikte yer almış bulunmaktadır. Sonunda Microsoft ve Cisco, VPN’de Internet üzerinde tünelleme protokolünü desteklemek üzere, her iki şirket ürünleri ile uyumlu olacak bir protokol geliştirdiler. İşte L2TP bu ortak çalışmanın bir ürünüdür.

Bu iki şirket L2TP’yi oluştururken, Cisco’dan L2F donanım çözümü ile Microsoft’un PPTP yazılım ürünlerinin en yararlı kısımlarını kullandılar. Daha sonra da birlikte IETF’ye baş vurup bu ürünün standartlık onayını istediler. Pek çok kuruluş daha şimdiden L2TF’yi standart (De-Facto Standart) olarak benimsedi ve kullanmaya başladı. Bu durumda L2TF’nin standart olarak kabulünün gerçekleşmesi kaçınılmazdır. Firmaların L2TF’yi hemen benimsemelerinin bir nedeni de bu ürünün L2F ve PPTP’nin üstün özelliklerini birleştirmesi yanında firma bağımlı olmamasıdır.

IPSec

IPSec, Internet Engineering Task Force (IETF) tarafından geliştirilen ve IP-tabanlı ağlardaki yapısından gelen güvenlik eksikliği konusuna eğilmek için tasarlanmış olan bir küme kimlik belirleme ve şifreleme protokolüdür. Tünellemeye ilave olarak

- Veri gizliliği,

- Veri bütünlüğü,

- Kimlik belirleme,

- Anahtar

yönetimi konularına eğilir.

IPSec protokolü genellikle güvenlik domainin uç noktalarında çalışmaktadır. VPN üreticilerinin çoğu ürünlerinde IPSec kullanmaktadır. Her ne kadar farklı üreticiler arasında gizlilik, güvenlik, bütünlük ve kimlik belirleme konularında bir uygulamadaki teknolojiler belli protokoller olarak gruplandırılmış ise de bunlardan en çok kullanılanları IPSec, tünelleme (PPTP ve L2TP) ve Socks v5’tir. Bu sayıda protokollerin bulunması bazı kurumlar için VPN hareketli kullanıcılar ve şubelerin korumalı kurum ağına yerel ISP’lerini kullanarak bağlanmasına izin veren uzaktan erişim sunucuların yerine kullanılan bir teknolojidir. Bazıları içinse VPN korumalı LAN’lar arasında İnternet üzerinden güvenli tünellerden akan trafiği kapsamaktadır. VPN’ler için geliştirilen protokoller bu düşünce tarzlarını yansıtmaktadır. PPTP, L2F ve L2TP genelde çevirme bir kısım uyuşmazlıklar söz konusu ise de protokolün uygun yapısı site-to-site VPN’ler için bunu ideal hale getirmiştir. IPSec iki yönlü (bi-directional) bir protokoldür, yani extranet konfigürasyonlarının çok dikkatli dizayn edilmesi ve uygulanması gerekmektedir. Bir extranet VPN kurarken ortakların bütün ağa erişim sağlamasını veya onlar vasıtasıyla başka ortakların ağa erişmesini istemeyiz.

IPSec, göndericinin (veya onun yerine görev yapan geçiş kapısının) her IP paketinin kimlik denetimini yapmasını, şifrelemesini veya her iki fonksiyonu birden pakete uygulamasını sağlar. Bu iki fonksiyonu birbirinden ayırmak IPSec kullanmak için mod denilen iki metodun gelişmesine neden olmuştur. Aktarım modunda, IP paketinin sadece aktarım katmanı bölümüne kimlik denetimi yapılır veya şifrelenir. IP paketinin tamamına kimlik denetimi veya şifreleme yapan öteki yaklaşıma ise tünel modu denir. IPSec aktarım modu pek çok alanda faydalı olurken, tünel modu belirli saldırılara karşı çok daha iyi koruma ve İnternet trafiğini izleme olanağı sağlar.

IPSec gizlilik, veri bütünlüğü ve kimlik belirleme için pek çok standartlaşmış kriptografi sistemi üzerine bina edilmiştir. Örneğin IPSec,

- Diffie-Hellman anahtar değişimlerini anonim ağ üzerinde gizli anahtarların karşılıklı taraflara aktarımı için,

- PKC’yi Diffie-Hellman değişimlerini imzalamak, iki tarafın kimliklerini garantilemek ve man-in-the-middle saldırılarını engellemek için,

- DES (Data Encryption Standard) ve diğer bazı şifreleme algoritmalarını veriyi şifrelemek için,

- Anahtarlı hah algoritmalarını (HMAC, MD5, SHA) paketlerin kimliklerini denetlemek için,

- Dijital sertifikaları, anonim anahtarları doğrulamak için kullanmaktadır.

IPSec mimarisi içinde anahtar değişimi ve yönetimi için iki yol vardır:

- Manuel Anahtarlama (MK) ve

- Otomatik Anahtar Yönetimi IKE(ISAKMP/Oakley IETF standardı olma yolundadır).

Her iki metot da IPSec’in zorunlu gereksinimlerindendir. MK az sayıda siteye sahip olan VPN’ler için uygun olurken, fazla sayıda siteye sahip olan veya çok fazla uzak kullanıcıyı destekleyen VPN’ler IKE’den daha çok faydalanmaktadır.

IPSec sadece IP paketlerini desteklemek için dizayn edilmişken, PPTP ve L2TP daha çok NetBEUI, IPX ve AppleTalk kullananlar gibi IP olmayan çoklu protokol alanları için uygun olmaktadır.

Socks v5

SOCKS sürüm 5 (Socks v5), kimlik denetlemeli güvenlik duvarı geçişleri sağlamak için tasarlanmış devre seviyesinde bir proxy protokolüdür. Güvenli bir proxy mimarisi ve erişim kontrolü sunarak extranetler için uygun bir seçenek olmuştur. SOCKS v5, IPSec, PPTP veya diğer VPN teknolojileri ile mümkün olmayan bazı özelliklerle birlikte, geniş bir yelpazede kimlik belirleme, şifreleme, tünelleme ve anahtar yönetimi unsurlarını desteklemektedir. SOCKS v5 sistem geliştiricilere, içerik filtreleme (örneğin Java appletlerine veya ActiveX kontrollerine erişimi engelleyerek) bağlantı ve kullanıcı denetimi gibi sistem plug-inleri geliştirme olanağı tanıyan genişlemeye açık bir mimari sunar. SOCKS v5 diğer VPN teknolojileri ile beraber kullanıldığında, tek başına kullanılan herhangi bir teknolojinin sağlayabileceğinden çok daha iyi bir güvenlik seviyesi sağlar. Örneğin, bir kullanıcı IPSec ve SOCKS’ı beraber kullanabilir. IPSec oradaki ağ iletişimini güvenli yapmak için kullanılırken, SOCKS kullanıcı ve uygulama seviyesi erişim kontrolünü zorlamak için kullanılır.

Socks v5, kullanıcıların kimlik kontrollerini ve yetkilendirilmelerini düzenler.

Güvenli Tünel Kuruluş Protokolu

L2F, PPTP ve L2TP kurumsal LAN’larda tek çözüm protokolleri değildir. VPN ortamında bir diğer tünelleme protokolu daha kullanılabilir ve adı STEP’tir. STEP, IP tünelleme veya Katman 3 için tasarlanmış, Compatible Systems tarafından ortaya konmuş firma bağımlı bir protokoldür. STEP ayrıca Compatible System tarafından pazarlanan WAN yönlendiriciler içine de yerleştirilmiş bulunmaktadır.

TÜNELLEME ve VPN

Tünelleme kısaca kapsüllemenin bir formu olarak tanımlanır. Tünellemede, kullanıcı verisi ağ paketi ile beraber, diğer ağlar üzerinden iletişiminin gerçekleşmesi için bir iletişim paketi içinde yönlendirilir. Transport Network, Internet içinde gerekli değildir; o ancak AT&T, Bolt, BBN gibi büyük ticari ISP tarafından ayakta tutulmaktadır. Ayrıca PSINet ve WordNet gibi kuruluşlarda yönetilen Internet servisleri sağlanmaktadır. Çok geniş VPN gereksinmelerini karşılamak üzere, bunların sağlanmasını bir ISP’ye veya bir diğer Ağ Servis Sağlayıcıya (NSP) devretmek, yerinde bir uygulama olacaktır.

TCP/IP protokol ikilisi normal olarak VPN ürünleri içinde bulunur, zira bir çok ürün ağ iletimi için İnterneti kullanacak şekilde tasarlanmıştır. Ancak VPN ürünleri sadece TCP/IP’yi kullanma ile kısıtlı değildir, TCP/IP tünellerinde pek çok ürün IPX, NetBEUI gibi diğer tünelleme protokolleri da desteklenir. TCP/IP nin arkasında iki tünel tipinin yaratılması olanaklıdır. Bunlar;

- Zorunlu olmayan tüneller ve

- Zorunlu tünellerdir.

Zorunlu Olmayan Tüneller

Örneğin, bir kullanıcı uzaktan erişim ana sistemine, Internet aracılığı ile ulaşmak isteğinde bulunursa zorunlu olmayan bu tüneller oluşacaktır. Aynı organizasyon içinde kullanıcılar iletişim ağı olarak İnterneti kullanarak kendi İntranetleri üzerinden iletişimde bulunabilirler. Ancak zorunlu olmayan tünelleri oluşturabilmek için, her uzaktan erişim ana sisteminde özel bir yazılıma gereksinim vardır. Bu durum bir eksiklik olarak görülse de zorunlu olmayan tünellerin güvenlik, mahremiyet ve bütünlüğü arttırıcı bir etkisinin bulunduğunu da unutmamak gerekir.

Zorunlu Tüneller

Kullanıcı bağlantı isteğinde bulunduğunda, ISP aracılığı ile oluşan tünellerin kullanımında uzaktan erişim ana sistemlerde özel bir yazılıma gereksinim yoktur. Zira bu tünellerde uzaktan erişim aygıtları ISP tarafından sağlanmaktadır. Ancak bu durumda kullanıcılara çeşitli bağlantı tipleri seçeneği şansı tanınmamaktadır.

Zorunlu tünel oluşturulan bağlantı tipinin iki büyük üstünlüğü bulunmaktadır;

Kullanıcı sistemi üzerine özel bir yazılım yüklenmek zorunda değildir. Böylece hem daha ucuz hem de daha kolay bir kullanım söz konusudur. Bunun aksi durumda, yani kullanıcının özel yazılım kullanması durumunda, karşılıklı olarak etkileşimde bulunması kullanımı güçleştirmektedir.

Kurum içinde olmayan bir kullanıcı özel yazılım kullanmadan, yani VPN tünelleri yaratmadan, Internete bağlanırsa ağın güvenliği riske atılmış olacaktır.

Bugün için Türk Telekom (TT), TTNet üzerinden Çerçeve Aktarımı (Frame Relay) destekli kişisel bağlantılarla Internete ulaşma olanağı vermektedir. Bu servis ekonomiklik açısından da uygundur, ancak TTNet’e bağlanmak yeterli güvenlik düzeyini sağlamaya yetmemektedir. Bu tip kullanıcı ek özel bir yazılımla ISP’nin kendisine sağladığı güvenli ortamı yaratmak zorundadır.

Zorunlu tüneller sınırsız Internet ulaşımı yapması için belirli adet kullanıcı için de kurulabilir ve kullanıcılara kurumsal VPN üzerinden Internete ulaşım olanağı sağlar. Zorunlu olmayan tüneller üzerinden seçilen zorunlu tüneller, kullanıcıların ulaşımını denetlemede daha etken olmaktadır.

Zorunlu tüneller iki tip sınıftan oluşmaktadır. Bunlar;

- Durağan (Static)

- Hareketli (Dynamic).

Durağan tüneller de iki alt sınıfa bölünür;

- Otomatik Atanmış Tüneller: Kulanıcılar bu tünel bağlantısını kullanabilmek için özel bir numarayı çevirmek zorundadır.

- Alan Temelli Tüneller: Bu tüneller kullanıcı isminin bir bölümünü denetler. Kullanıcı ismi belirlendikten sonra, tünelleme aygıtları kullanıcı trafiğini kullanıcı adı üzerinden tüneller.

Katman-3 Tünelleri

Katman-3 tünelleri, tünel uç noktaları arasında IP temelli sanal bağlantılar gerçekleştirir. Tünellenmiş paketlerin içine, veri tümleşmesi ve gizliliğini güven altına almayı sağlamak üzere paket düzeyinde şifreleme ve kimlik belirleme işlevlerini içeren protokoller içine yerleştirilir. Katman-3 tünellemede kullanılan bir protokoldür ve bu protokol IP üzerinden L2TP kullanabilmektedir. Kurumlar katman-3 tünellemeyi kullandıklarında ağ Internet adreslerini kaydettirmek zorunda değillerdir.

VPN ekipman satıcı firmalarının hemen hepsi katman-2 ve katman-3 desteğini birlikte vermektedir. Bazı satıcılar tünellere ve RAS‘lara aygıtları ekleyerek işlemleri basitleştirmişlerdir. Tam bir VPN için, birbiriyle uyumlu,

- Yönlendirici,

- Güvenlik duvarı,

- RAS,

- Tünel geçit kapısı bir arada çalışmak durumundadır.

3Com, Ascent, Checkpoint Software, Cisco ,Bay (Nortel) Networks ve Shiva gibi pek çok VPN satıcısı firmalar, PPTP, L2TP ve IPSec için tünelleme desteği sağlarlar.

LAN’DAN-LAN’A AĞ TÜNELLERİ

Tünelleme konusu ilk adımda VPN’ye çevirmeli ağ bağlantı konusuna odaklanmış bulunmaktadır. Zira VPN tünelleri, çoğunlukla bu amacı gerçekleştirmek ve yönlendiriciden yönlendiriciye VPN trafiği için özel hat güvenliğini sağlamak üzere oluşturulmuştur. Ayrıca L2TP gibi tünelleme protokolleri, Internet üzerinde güvenli bir bölgeden (site) diğerine güvenilir iletişim gerçekleştirmeye de olanak sağlar.

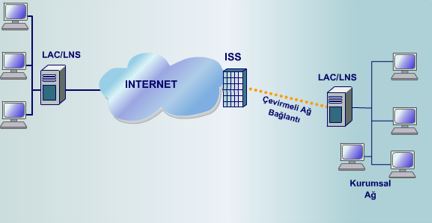

LAN’dan-LAN’a VPN tünelleri için L2TP kullanıldığında iki adet L2TP sunucusu ve bunlardan en az birinde, bir ISP bağlantısı gerekmektedir. LAN’dan-LAN’a VPN tünelleme tam zamanlı VPN bağlantısı veya trafikleri için atanmış hatlara gereksinim duymayan küçük uç ofisler için uygundur. ISP ile L2TP bağlantısı bir talebe bağlı çevirmeli ağ (dial-on-demand) bağlantısıdır. Tüneller, L2TP sunuculardan herhangi birinin talebi üzerine oluşur. Çağrı başlangıcının ortaya çıktığı bu sunuculardan biri LAC ve LNS kombinasyonundan oluşur. Tüneller tam anlamı ile kiralık hat ulaşım yöntemi üzerine yerleştirilir.

9,529 total views, 1 views today

Comments are closed.