Bu makalede, harici bir DHCP sunucusuyla SSL VPN’in nasıl yapılandırılacağı açıklanmaktadır. Bu makale, okuyucunun genel olarak FortiGate üzerinde SSL VPN yapılandırma konusunda bilgi sahibi olduğunu ve mevcut yapılandırmayı geleneksel IP adres havuzları yerine harici bir DHCP sunucusu kullanacak şekilde güncelleyeceğini varsaymaktadır.

Kapsam

FortiOS 7.0.6, FortiOS 7.2.1 ve üzeri

FortiOS 7.2.4 (dhcp-ra-giaddr desteği eklendi)

Çözüm

Bazı yöneticiler, FortiGate’in kendisindeki geleneksel adres havuzları/aralıkları yöntemini kullanmak yerine, SSL VPN kullanıcılarının IP adreslerini harici bir DHCP sunucusundan almasını tercih edebilir. Bu, adres tahsisi üzerindeki kontrolü merkezileştirmek için yapılabilir (adreslemeyi yöneten birden fazla cihaza sahip olmak yerine) veya DHCP’yi ağdaki diğer işlevlerle (örn. DNS kaydı, IPAM, vb.) entegre etmeye ihtiyaç vardır.

Bu makalede bu özelliğin gösterimi için kullanılan topolojinin yanı sıra özelliğin kendisini yapılandırmak için gereken adımlar aşağıda verilmiştir:

1. DHCP Proxy işlevini etkinleştirin ve FortiGate’in istekleri aktarması gereken DHCP Sunucusu IP adresini belirtin (gerekli değilse IPv6 seçenekleri boş bırakılabilir):

config system settings

set dhcp-proxy enable

set dhcp-server-ip “10.10.12.2″

set dhcp6-server-ip “2001:db8::10:10:12:2″

end

Not: dhcp-proxy seçeneği, DHCP tabanlı adres tahsisi yapılandırılmış FortiGate üzerindeki uzaktan erişim VPN’leri (yani çevirmeli IPsec ve SSL VPN) için DHCP proxy işlevselliğini kolaylaştırmak için kullanılır.

2. Bir SSL VPN Portalı oluşturun/değiştirin ve ip-mode’u dhcp olarak ayarlayın (bu ayar yalnızca CLI’den etkinleştirilebilir) . Bu örnekte kullanıcılar ‘DHCP_Tunnel’ portalına bağlanıyor.

config vpn ssl web portal

edit “DHCP_Tunnel”

set ip-mode dhcp

end

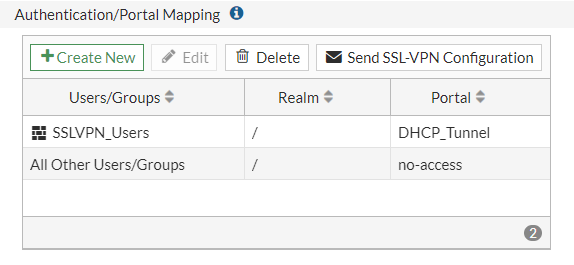

3. VPN -> SSL VPN Ayarları altında , yeni bir Kimlik Doğrulama/Portal Eşleme girişi ekleyin ve oluşturulan yeni DHCP tabanlı SSL VPN Portalı ile birlikte SSL VPN ayarlarında VPN ile ilgili Kullanıcı Grubunu belirtin.

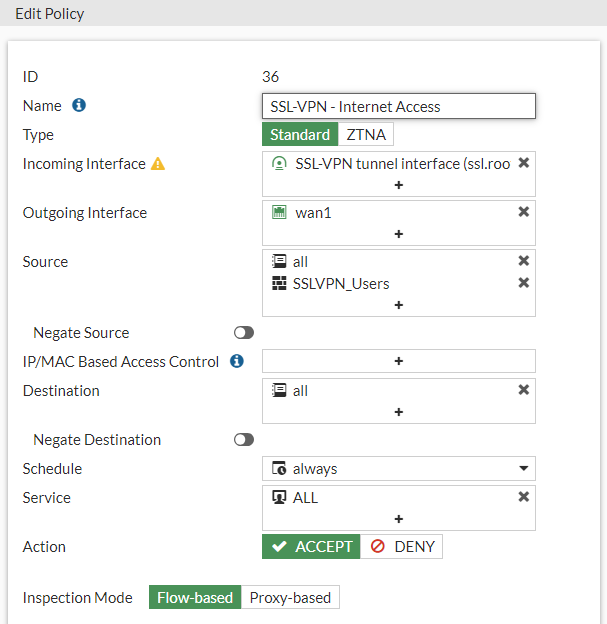

4. Kullanıcılarınıza erişim izni vermek amacıyla SSL VPN arayüzü için uygun Güvenlik Duvarı Politikalarını yapılandırın. Burada temel bir örnek gösterilmektedir:

Özel Not: DHCP GIADDR kullanılarak SSL VPN istemcilerine atanan DHCP Kapsamının belirtilmesi.

FortiOS 7.2.4′ten başlayarak, DHCP GIADDR seçeneği için SSL VPN’ye destek eklendi. Bu seçenek, yöneticilerin, SSL VPN kullanıcılarına adres tahsis ederken hangi DHCP kapsamının kullanılması gerektiğini belirlemelerine olanak tanırken, önceden SSL VPN kullanıcıları yalnızca FortiGate’in yerel DHCP sunucusuna bakan arayüzüyle aynı alt ağdaki IP adreslerini alıyordu (örn. 10.10.12.0/ Örnek topolojide FortiGate’in port2′sinde 24).

DHCP tabanlı SSL VPN kullanıcılarınız için DHCP GIADDR seçeneğini etkinleştirme adımları aşağıda verilmiştir:

- CLI’de SSL VPN portalını değiştirin ve aşağıdaki komutları ekleyin (gerekli değilse IPv6 seçenekleri boş bırakılabilir):

config vpn ssl web portal

edit <name>

set dhcp-ra-giaddr <gateway_IP_address>

set dhcp6-ra-linkaddr <IPv6_link_address>

next

end

dhcp-ra-giaddr’ın, SSL VPN kullanıcılarına atamak istediğiniz DHCP kapsamına giren bir IP adresine ayarlanması gerektiğini unutmayın .

2) DHCP GIADDR seçeneğinin çalışma şekli gereği, DHCP sunucusu tüm DHCP yanıt trafiğini dhcp-ra-giaddr tarafından belirtilen adrese geri gönderecektir (FortiGate başlangıçta farklı bir kaynak IP kullanmış olsa da) ).

FortiGate’in bu gelen trafiği yerel trafik olarak kabul etmesini sağlamak için ;

- bir geridöngü arayüzü oluşturun ve ona dhcp-ra-giaddr için kullanılan IP adresini atayın veya

- bu adresi FortiGate’in fiziksel arayüzlerinden birine İkincil IP olarak atayın. DHCP sunucusu ile FortiGate arasındaki (DHCP aktarıcı görevi gören) tüm yönlendiricilerin, yeni SSL VPN DHCP alt ağı için FortiGate’e giden rotaları olduğundan emin olun.

Bu adım için herhangi bir ek güvenlik duvarı politikasının oluşturulmasına gerek yoktur.

Bu işlem tamamlandıktan sonra SSL VPN kullanıcıları, dhcp-ra-giaddr tarafından belirtilen ağ geçidi adresiyle eşleşen ayrı bir kapsamdan/alt ağdan DHCP kiralamalarını alabilecektir .

Sorun giderme:

Sorunları giderirken aşağıdaki günlükleri toplayın:

diagnose debug application sslvpn -1

diagnose debug application dhcprelay -1

diagnose debug enable

Ayrıca DHCP sunucusunun bağlı olduğu FortiGate arayüzünde bir paket yakalama işlemi gerçekleştirin.

894 total views, 1 views today